En este corto artículo veremos las 3 claves para automatizar el cumplimiento a través de analíticas de ciberseguridad con nuestra ayuda y servicio al cliente.

Asegurarse de que una empresa cumpla con todos los diversos estándares y monitoreo de ciberseguridad para cumplir las diferentes leyes mundiales y locales puede ser un trabajo en sí mismo. La mejor estrategia es atacar el desafío en tres frentes.

Tal vez te interese leer: ¿Está buscando un SIEM? La respuesta para su empresa puede ser simplemente (SEM) Security Event Manager

En primer lugar, supervise y evalúe de forma proactiva y continua las configuraciones de red para asegurarse de que cumplan con los estándares gubernamentales.

En segundo lugar, se deben tener informes sobre el estado de cumplimiento en cualquier momento. Y tercero, reforzar las redes con una seguridad sólida como una roca y estar preparado para solucionar rápidamente los problemas potenciales a medida que surjan.

Miremos cada uno de ellos:

1. Automatizar configuraciones de red

Las organizaciones están expuestas a un alto volumen de regulaciones que requieren ser identificadas, atendidas y monitoreadas constantemente.

La automatización de los procesos de gestión de la configuración de la red puede facilitar el cumplimiento de los mandatos gubernamentales clave.

Se debe realizar una copia de seguridad de las configuraciones de los dispositivos y restaurarlas automáticamente, y se deben configurar alertas para avisar a los administradores cuando se produzca un cambio no autorizado.

2. Esté al tanto de los informes sobre ciberseguridad

Mantener el cumplimiento implica una gran cantidad de seguimiento e informes que las leyes exigen, por ejemplo los requeridos en la Circular 007.

En algunas instancias se debe supervisar el estado de seguridad del sistema y realizar un seguimiento continuo de los cambios que pueden afectar los controles de seguridad, para responder a posibles vulnerabilidades y riesgos de ciberseguridad.

Asimismo, se exige documentación e informes extensos a intervalos regulares, junto con auditorías ocasionales en el sitio. Por lo tanto, es importante que las empresas tengan preparada información fácilmente consumible y verificable.

El proceso de presentación de informes debe incorporar estándares de la industria que documenten prácticamente todas las fases de la gestión de la red que podrían afectar la buena reputación de una agencia.

Estos informes deben incluir detalles sobre cambios de configuración, cumplimiento de políticas, seguridad y más. Deben ser fáciles de leer, compartir y exportar, e incluir todos los detalles relevantes para demostrar que una compañía cumple con los estándares gubernamentales.

También te puede interesar leer: Requerimientos y todo lo que necesitas saber acerca de la circular 007 del 2018

3. Detecte actividades sospechosas y automatice parches

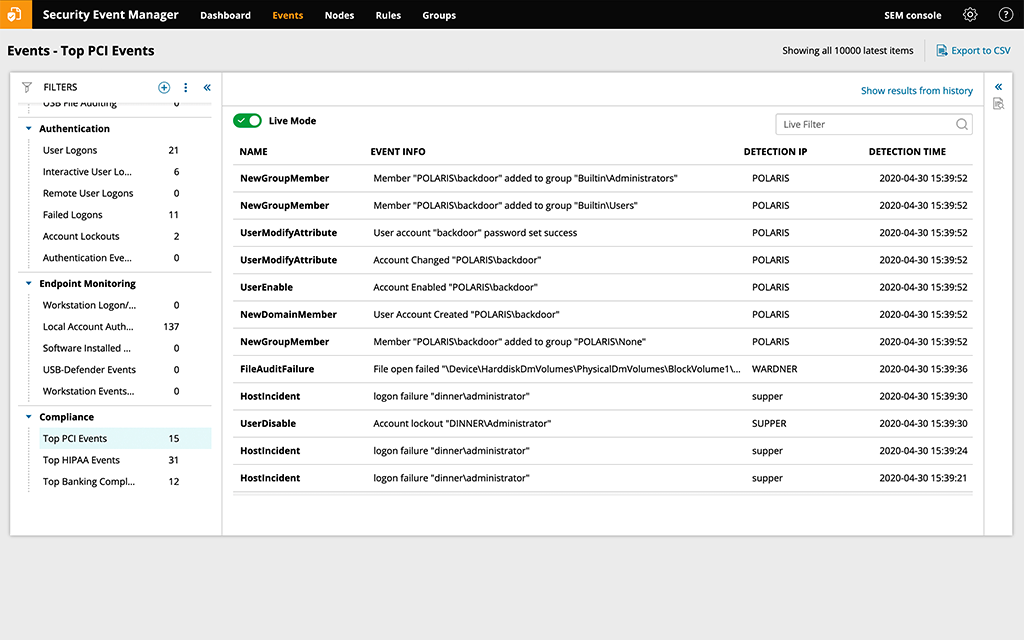

Los administradores de TI de las agencias también deben incorporar información de seguridad y gestión de eventos (el necesario por la Gestión de información y eventos de seguridad —SIEM—) para fortalecer sus posturas de seguridad.

Como un perro guardián, SIEM alerta sobre actividad sospechosa y alerta cuando se detecta una amenaza potencialmente maliciosa. El sistema puede responder automáticamente a la amenaza de una manera adecuada, ya sea bloqueando una dirección IP o un usuario específico, o deteniendo servicios.

La reparación puede ser instantánea y realizarse en tiempo real, inhibiendo así los peligros potenciales antes de que puedan causar daños.

La implementación de la administración de parches automatizada es otra excelente manera de asegurarse de que las tecnologías de red permanezcan disponibles, seguras y actualizadas.

Las empresas deben estar al tanto de la administración de parches para combatir las amenazas y ayudar a mantener el cumplimiento. La mejor manera de hacer esto es administrarlos desde un tablero centralizado que muestra vulnerabilidades potenciales y permite que las correcciones se apliquen rápidamente en toda la red.

Al implementar y adherirse a estos procedimientos recomendados, los profesionales de TI de las empresas pueden abrirse paso y mejorar su desempeño en ciberseguridad.

¿Buscas el mejor servicio en seguridad informática y análisis de datos para ciberseguridad?

-01.png)