Wazuh, un proveedor líder de soluciones de seguridad de código abierto ha emitido un aviso de seguridad crítico sobre una vulnerabilidad de ejecución remota de código que afecta a su plataforma.

La vulnerabilidad, identificada como CVE-2025-24016 y a la que se le ha asignado una puntuación CVSS de 9,9, podría permitir a los atacantes obtener el control total de los servidores vulnerables de Wazuh.

Wazuh es una plataforma ampliamente utilizada para la prevención, detección y respuesta ante amenazas. Ofrece un conjunto integral de funciones de seguridad, que incluyen análisis de registros, detección de intrusiones, monitoreo de integridad de archivos y evaluación de vulnerabilidades.

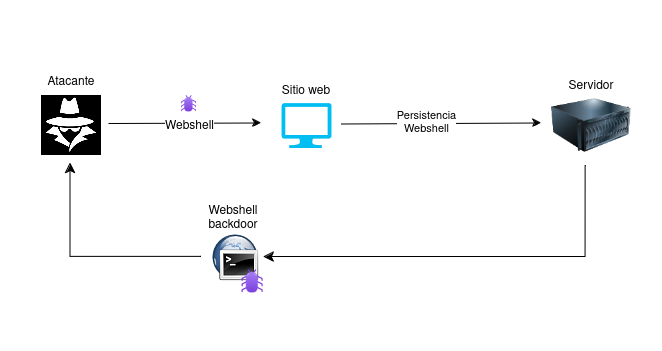

Según el aviso, la vulnerabilidad se origina en un problema de deserialización inseguro en la API del servidor Wazuh. Un atacante podría aprovechar esta falla enviando una solicitud especialmente diseñada al servidor, lo que podría provocar la ejecución de código arbitrario.

“ La vulnerabilidad puede ser activada por cualquier persona con acceso a la API (panel de control comprometido o servidores Wazuh en el clúster) o, en ciertas configuraciones, incluso por un agente comprometido ”, afirma el aviso .

El aviso proporciona un exploit de prueba de concepto (PoC) que demuestra cómo un atacante puede abusar de la API de Wazuh para apagar el servidor maestro:

La ejecución de este comando fuerza el apagado inmediato del servidor maestro, lo que demuestra lo trivial que es explotar esta falla con las credenciales predeterminadas.

El proyecto Wazuh ha atribuido al investigador de seguridad DanielFi el informe de esta vulnerabilidad.

Wazuh ha solucionado la vulnerabilidad CVE-2025-24016 en la versión 4.9.1 . Se recomienda encarecidamente a los administradores que actualicen la versión de inmediato para mitigar el riesgo.

El aviso enfatiza la importancia de solucionar la causa raíz en lugar de depender de la desinfección, ya que puede haber “ varias otras formas de ejecutar código arbitrario en as_wazuh_object ”. Las organizaciones también deben revisar los permisos de acceso a la API y reforzar las configuraciones del agente para evitar la explotación.

securityonline, incibe, tenable, nvd.nist.gov