El blog aborda la explotación activa del zero-day crítico CVE-2025-61882 (CVSS: 9.8) en Oracle E-Business Suite (EBS). El principal actor es el grupo Cl0p, que utiliza una compleja cadena de ataque (incluyendo SSRF e inyección XSLT) para lograr la Ejecución Remota de Código (RCE) sin autenticación. La vulnerabilidad ha sido añadida al catálogo KEV de CISA, lo que exige la aplicación inmediata de parches y la implementación urgente de soluciones de seguridad proactiva.

Esto es lo que descubrirás

Aprenderás en detalle sobre la naturaleza crítica de la vulnerabilidad de día cero CVE-2025-61882 en Oracle E-Business Suite, comprendiendo cómo el grupo de ransomware Cl0p la está explotando activamente. Analizaremos la sofisticada cadena de ataque técnica para la Ejecución Remota de Código (RCE) y la posible conexión con otros actores como LAPSUS$. Finalmente, obtendrá una guía clara y urgente sobre los pasos de mitigación y las soluciones especializadas disponibles para asegurar su plataforma EBS.

CVE-2025-61882: vulnerabilidad crítica de día cero en Oracle E-Business Suite explotada in situ

La actividad maliciosa implica la explotación de CVE-2025-61882 (puntuación CVSS: 9.8), una vulnerabilidad crítica que facilita la ejecución remota de código sin autenticación.

La empresa de ciberseguridad también señaló que actualmente no se sabe cómo un canal de Telegram que "insinúa" la colaboración entre Scattered Spider, LAPSUS$ (también conocido como Slippy Spider) y ShinyHunters llegó a poseer un exploit para la falla, y si ellos y otros actores de amenazas lo han aprovechado en ataques del mundo real. Se ha observado que el canal de Telegram comparte el supuesto exploit de Oracle EBS, a la vez que critica las tácticas de Graceful Spider. Cabe destacar que los binarios distribuidos por los actores de Cl0p contenían firmas que hacían referencia a LAPSUS$, Scattered Spider y ShinyHunters, cuyo nombre en clave, según Resecurity, es Trinity of Chaos.

"Según nuestra revisión de los mensajes en los canales de Telegram, esto no parece haber sido intencional en absoluto", dijo Christiaan Beek, director sénior de inteligencia y análisis de amenazas en Rapid7, a The Hacker News sobre la posibilidad de un exploit compartido entre los dos grupos de amenazas. La forma en que llaman a Cl0p y el lenguaje empleado no parecen representar una "amistad" entre cómplices. Sin embargo, sí parece que uno de los "miembros" de los Cazadores de LAPSUS$ de la Araña Dispersa compartía esta vulnerabilidad con Cl0p.

En su propio análisis técnico de la actividad, Resecurity señaló que los archivos hacen referencia a un cliente de explotación llamado "exp.py" y a un servidor de contenido malicioso llamado "server.py", y agregó que "ambos colectivos parecen estar compitiendo entre sí, sorprendiendo a la industria con nuevos ataques masivos resultantes de la explotación a gran escala de vulnerabilidades".

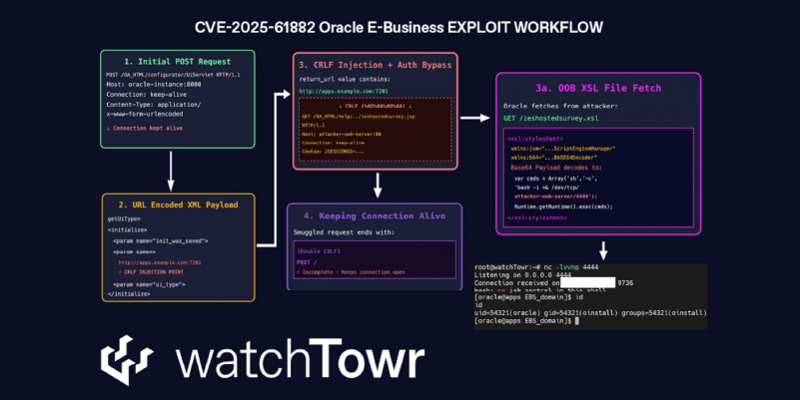

El flujo de trabajo de explotación se describe a continuación:

La actividad observada hasta el momento implica una solicitud HTTP a /OA_HTML/SyncServlet, lo que resulta en una omisión de autenticación. El atacante luego ataca el administrador de plantillas XML Publisher de Oracle mediante solicitudes GET y POST a /OA_HTML/RF.jsp y /OA_HTML/OA.jsp para cargar y ejecutar una plantilla XSLT maliciosa.

Los comandos en la plantilla maliciosa se ejecutan cuando se obtiene una vista previa de esta, lo que genera una conexión saliente desde el proceso del servidor web Java a la infraestructura controlada por el atacante a través del puerto 443. La conexión se utiliza posteriormente para cargar shells web de forma remota para ejecutar comandos y establecer persistencia.

Se cree que uno o más actores de amenazas poseen el exploit CVE-2025-61882 con fines de exfiltración de datos.

"La divulgación de la prueba de concepto y el lanzamiento del parche CVE-2025-61882 casi con certeza alentarán a los actores de amenazas, en particular a aquellos familiarizados con Oracle EBS, a crear pruebas de concepto (POC) armadas e intentar aprovecharlas contra aplicaciones EBS expuestas a Internet", afirmó.

Análisis independiente

En un análisis independiente, WatchTowr Labs afirmó: «La cadena demuestra un alto nivel de habilidad y esfuerzo, con al menos cinco errores distintos orquestados conjuntamente para lograr la ejecución remota de código preautenticado». La secuencia completa de eventos es la siguiente:

- Envíe una solicitud HTTP POST que contenga un XML elaborado a /OA_HTML/configurator/UiServlet para obligar al servidor backend a enviar solicitudes HTTP arbitrarias mediante un ataque de falsificación de solicitud del lado del servidor (SSRF).

- Utilice una inyección de retorno de carro/salto de línea (CRLF) para inyectar encabezados arbitrarios en la solicitud HTTP activada por la SSRF autenticada previamente.

- Utilice esta vulnerabilidad para contrabandear solicitudes a una aplicación Oracle EBS expuesta a Internet a través de apps.example.com:7201/OA_HTML/help/../ieshostedsurvey.jsp y cargar una plantilla XSLT maliciosa.

El ataque, en esencia, aprovecha el hecho de que el archivo JSP puede cargar una hoja de estilo no confiable desde una URL remota, lo que abre la puerta para que un atacante logre la ejecución de código arbitrario.

Esta combinación permite a un atacante controlar la estructura de solicitudes mediante la SSRF y luego reutilizar la misma conexión TCP para encadenar solicitudes adicionales, lo que aumenta la fiabilidad y reduce el ruido. Las conexiones persistentes HTTP, también conocidas como HTTP keep-alive o reutilización de conexión, permiten que una sola conexión TCP transmita múltiples pares de solicitud/respuesta HTTP en lugar de abrir una nueva conexión para cada intercambio.

Desde entonces, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) agregó CVE-2025-61882 al catálogo de vulnerabilidades explotadas conocidas (KEV), señalando que se ha utilizado en campañas de ransomware e instando a las agencias federales a aplicar las correcciones antes del 27 de octubre de 2025.

"Cl0p ha estado explotando múltiples vulnerabilidades en Oracle EBS desde al menos agosto de 2025, robando grandes cantidades de datos de varias víctimas y ha estado enviando correos electrónicos de extorsión a algunas de esas víctimas desde el lunes pasado", dijo Jake Knott, investigador principal de seguridad en WatchTowr, en un comunicado.

Basándonos en la evidencia, creemos que se trata de actividad de Cl0p y prevemos que veremos una explotación masiva e indiscriminada por parte de múltiples grupos en cuestión de días. Si utiliza Oracle EBS, esta es su alerta roja. Aplique parches de inmediato, busque activamente y refuerce sus controles, ¡rápido!

Para enfrentar la urgencia de esta amenaza, es clave contar con soluciones de seguridad proactiva. E-dea Networks ofrece servicios de monitoreo e implementación especializada para identificar IoCs en entornos Oracle EBS, aplicar los parches correctamente y reforzar la defensa perimetral contra futuras explotaciones.