Conoce los modelos de servicio para detectar amenazas cibernéticas desde cualquier lugar con USM Anywhere y E-dea Networks, la plataforma que te ayuda a centralizar el monitoreo de seguridad de redes y dispositivos en la nube, en instalaciones y ubicaciones remotas.

Actualmente los riesgos cibernéticos crecen cada día más, por esta razón es importante que conozcas herramientas que ayuden a tu organización a mantener de manera equilibrada la prevención, detección y respuesta a las amenazas, para priorizar los riesgos más graves y tomar rápidamente medidas para interrumpir o contener una amenaza.

Pero para esto, tu organización necesita mantener una infraestructura adecuada y un equipo altamente capacitado para detectar y dar una respuesta eficaz, que permita construir toda una pila tecnológica de ciberseguridad de principio a fin.

Esto significa adquirir una herramienta que cuente con un sistema de detección de intrusos, inventarios de activos y sistemas SIEM (Security Information and Event Management).

El lugar que ocupe depende de tus necesidades, ya que puedes incorporar una serie de servicios a la pila técnica de detección y respuesta a las amenazas.

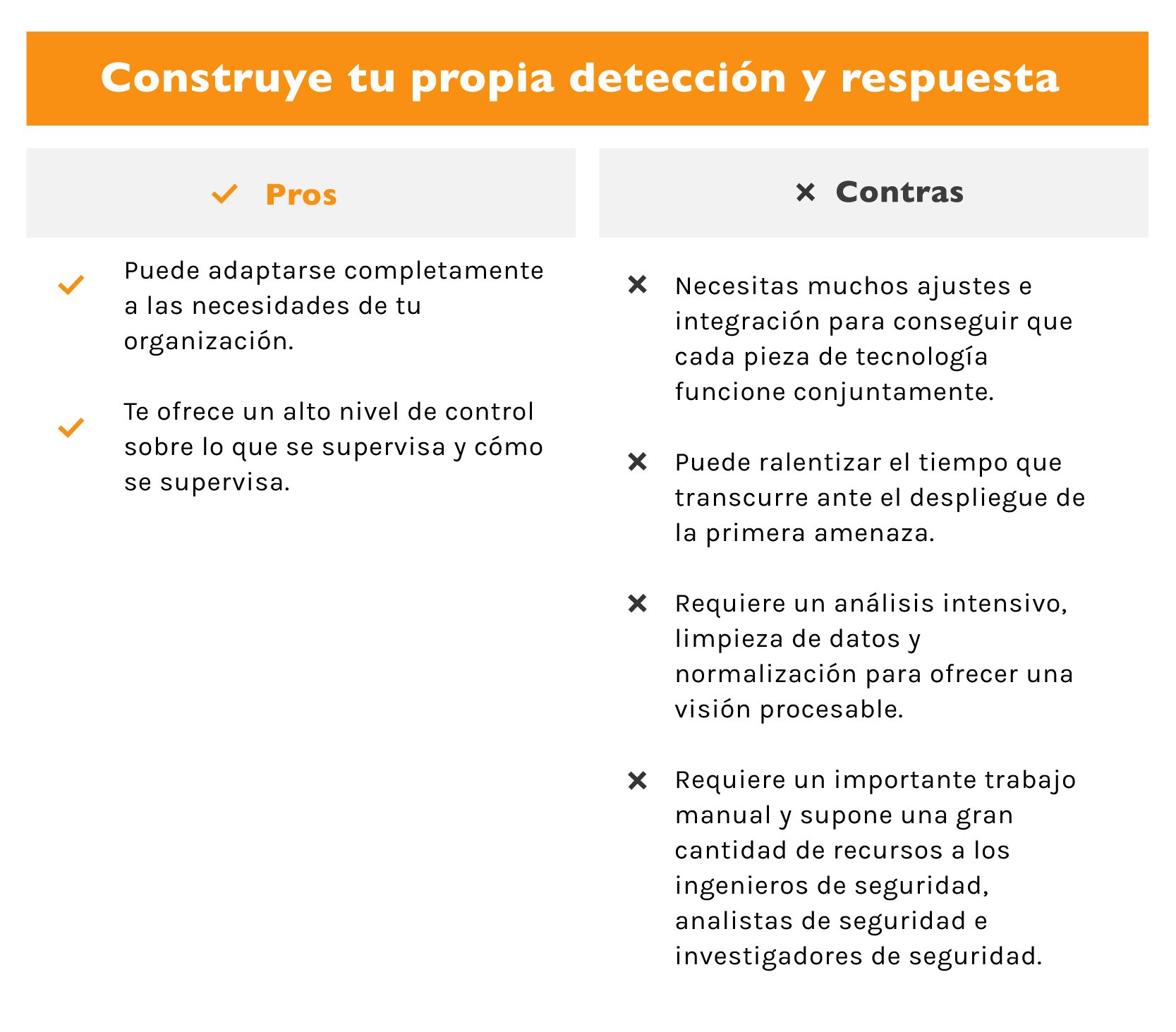

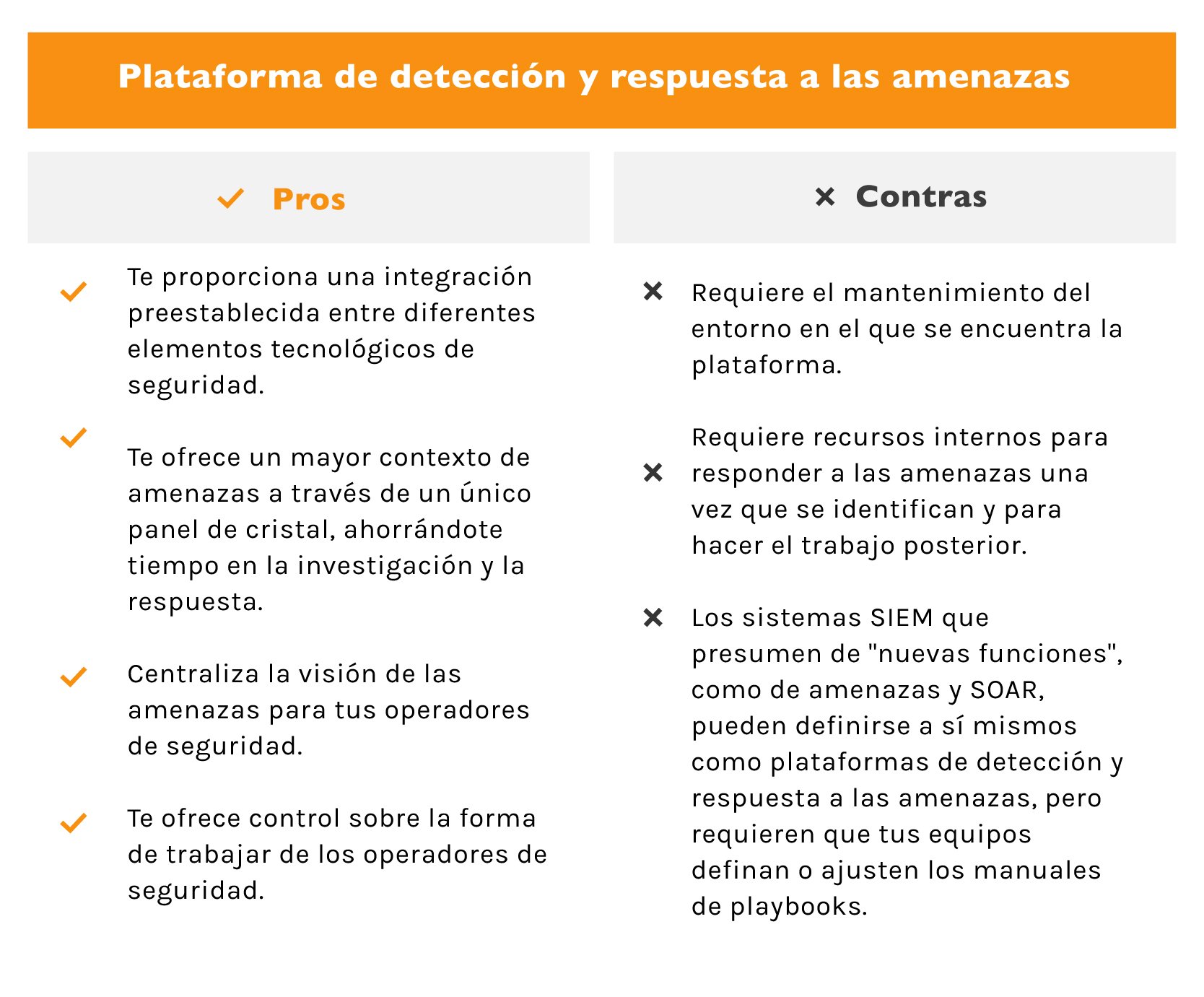

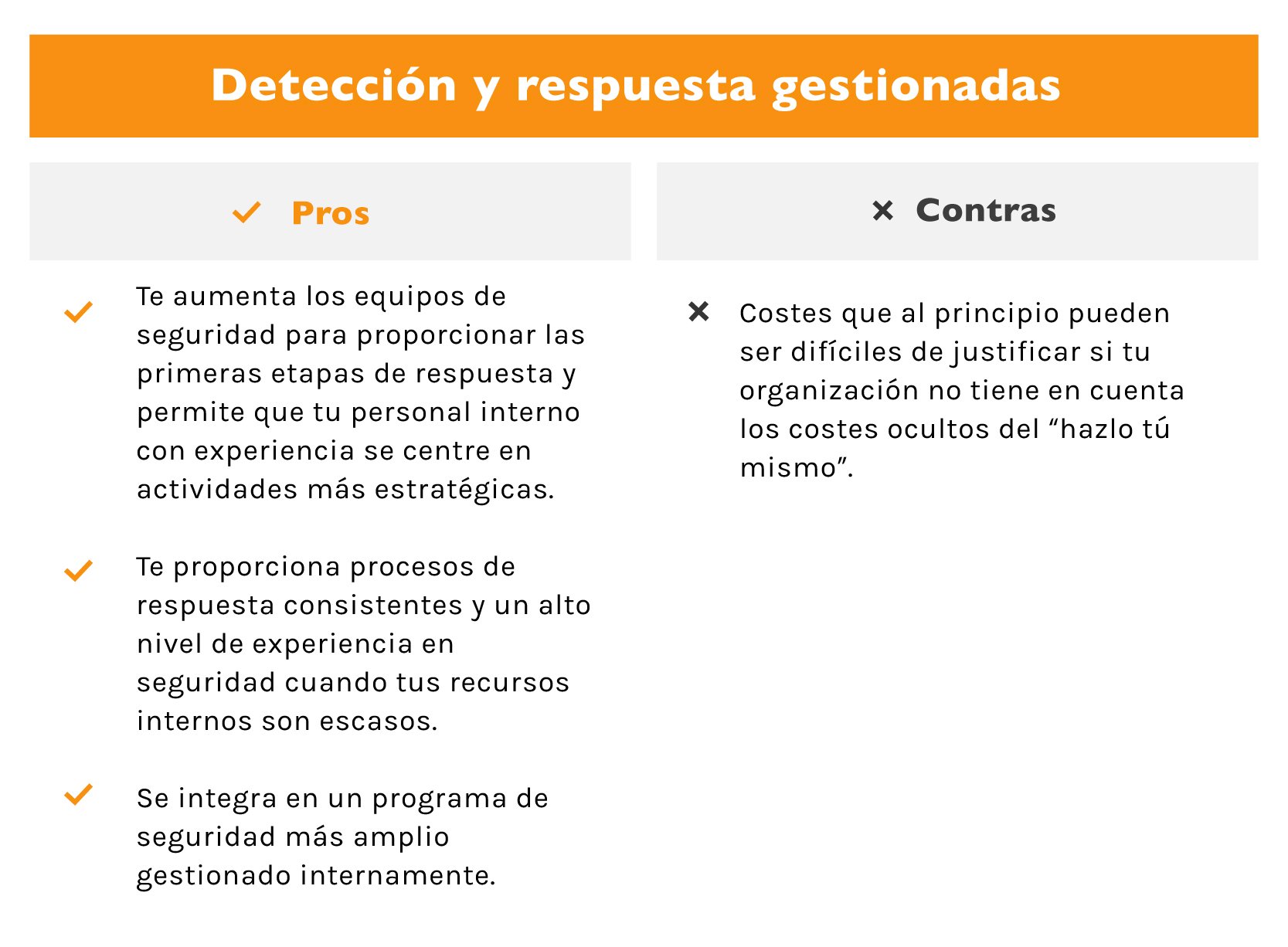

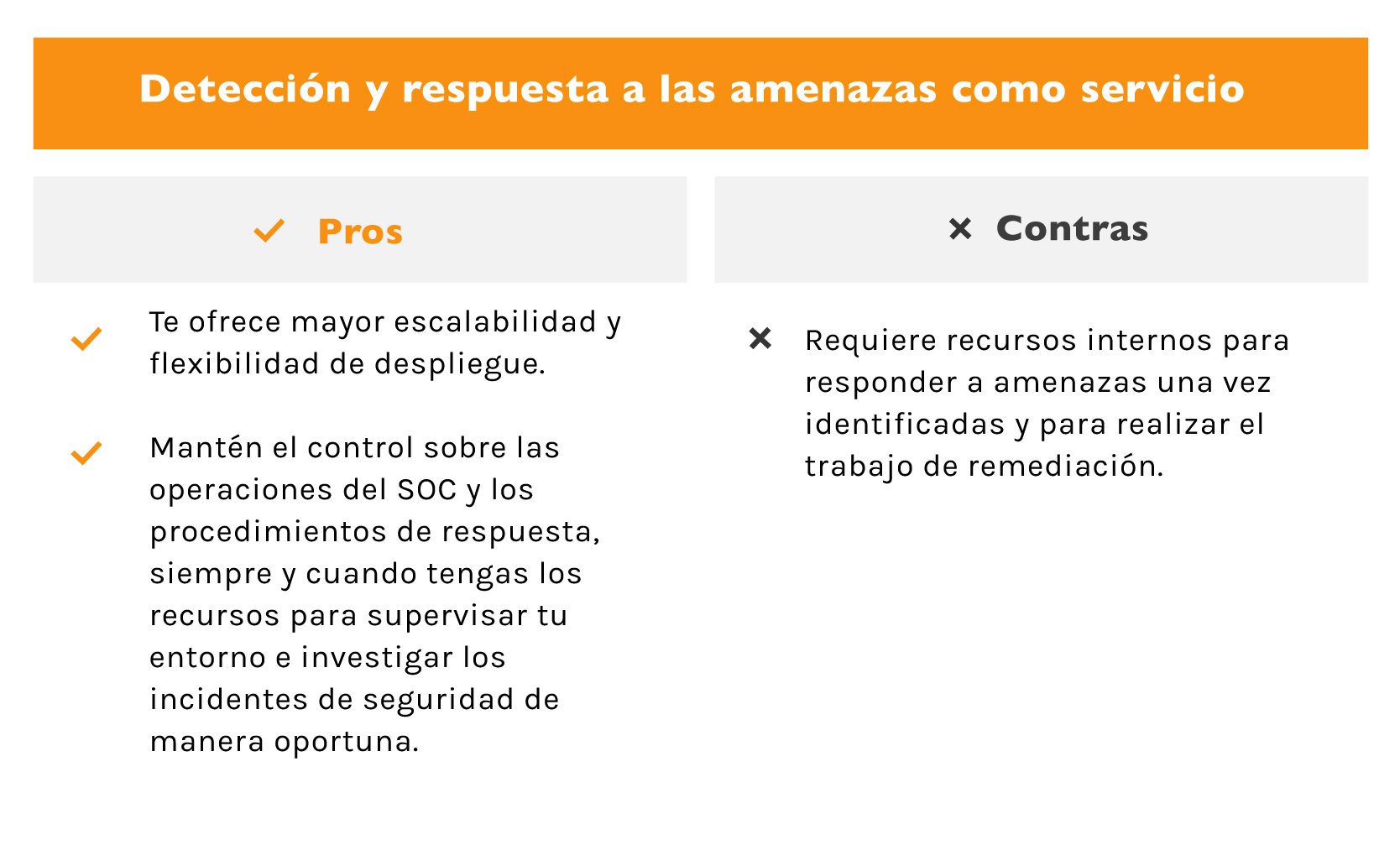

Cada uno de ellos tiene pros y contra, además de compensaciones tanto desde el punto de vista del riesgo como del coste.

Aquí te contamos sobre los modelos que influyen en la ruta que toma una organización, para identificar y dar respuesta a las amenazas cibernéticas.

Modelo 1: Construye tu propia detección y respuesta de amenzas cibernéticas

La opción de "hazlo tu mismo" para la detección y respuesta a las ciberamenazas hace que en tu organización tenga que adquirir diferentes herramientas, incluyendo escáneres de vulnerabilidad, sistemas de detección entre muchas otras.

En la que tu organización deberá unificarlas a través de integraciones internas, y ser el responsable de ajustar y solucionar los problemas, los mecanismos y reglas de detección.

En este modelo, las capacidades de monitorización, detección y respuesta son completamente internas.

Deberás contar con un equipo responsable que despliegue, el mantenimiento y la administración del sistema de toda la infraestructura subyacente que soporta este sistema de detección y respuesta a las amenazas a medida.

¿Para qué entornos sirve?

El enfoque de “hazlo tu mismo” puede tener sentido en entornos complejos o no estándar, como los que funcionan con SCADA (Supervisión, Control y Adquisición de Datos).

También, en sistemas de control industrial o aquellos con muchas aplicaciones heredadas, convirtiéndose en una pila tecnológica personalizada que podrá resultar atractiva para organizaciones con necesidades de reducción de riesgos y autorizaciones de seguridad muy específicas o con un apetito de riesgo extremadamente bajo.

Modelo 2: Plataforma de detección y respuesta a los riesgos cibernéticos

El enfoque de “hazlo tu mismo” hace que tu organización aproveche una plataforma preparada que reúne capacidades de seguridad esenciales como el descubrimiento de activos, la evaluación de vulnerabilidades, la detección de intrusiones, las capacidades SIEM, la (Orquestación, automatización, respuesta de seguridad) SOAR.

Para los equipos que quieren gestionar sus propios programas de detección y respuesta a las amenazas, el enfoque de “hazlo tu mismo” impulsado por la plataforma se ha convertido en la nueva normalidad.

¿Cuándo es válido impulsar mi fuerza interna con la plataforma?

Cuando tu organización prefiere gestionar la detección de amenazas y responsabilidades con su personal interno, pero no dispone de los recursos de desarrollo para crear integraciones personalizadas y amplias, la atracción por el “hazlo tu mismo” impulsado por la plataforma puede ser fuerte.

Modelo 3: Detección y respuesta a las amenazas cibernéticas como servicio

Tu organización puede optar por la vía del software como servicio (SaaS) para la detección y respuesta de amenazas, en la que el proveedor de la plataforma aloja el entorno y lo mantiene, mientras que tu organización sigue gestionando todo el trabajo de seguridad que se deriva de tu resultado.

Se trata simplemente de un modo de despliegue del enfoque “hazlo tu mismo”impulsado por la plataforma, obteniendo los beneficios de la puesta en marcha de un SIEM (Security Information and Event Management) o un centro de operaciones de seguridad SOC como servicio.

¿Para qué tipo de compañías es recomendable esta ruta?

Para organizaciones que prefieren la autogestión, pero quieren aprovechar la flexibilidad y escalabilidad de un modelo SaaS. Ofrece la misma propuesta de valor que el “Hazlo tu mismo” impulsado por la plataforma sin necesidad de que nadie gestione nada en el centro de datos.

También te puede interesar "Todo como servicio"

Modelo 4: Detección de amenazas y respuestas gestionadas

Perfecto para organizaciones que cuentan con una baja tolerancia al riesgo y recursos limitados para detectar y responder a las amenazas avanzadas, y están recurriendo cada vez más a proveedores de servicios para que se encarguen de la mayor parte del trabajo.

Este modelo pone en capas el soporte de nivel 1 y 2 de detección y respuesta a las amenazas para externalizar el trabajo intensivo que se necesita y estar al tanto del panorama dinámico de las amenazas.

¿Para qué organizaciones tiene sentido?

El enfoque de detección y respuesta gestionada tiene sentido para las grandes organizaciones que buscan ampliar su cobertura de detección sin largos procesos de contratación ante la escasez de competencias en ciberseguridad.

Es también una buena opción para las organizaciones que tienen un número limitado de seguridad o escasos recursos internos para mantener altos niveles de servicio para la respuesta a incidentes.

¿Debo crear y gestionar las capacidades de detección y respuesta o contratar a un proveedor de servicios de seguridad gestionados?

Hay muchas consideraciones y factores importantes para elegir entre "Hazlo tu mismo" y "Gestiónalo".

Ten en cuenta que la elección no es binaria, es más bien de hasta dónde quieres llegar con ciertas funciones y responsabilidades que te corresponden.

Cada uno de ellos tiene ventajas, además de compensaciones tanto desde el punto de vista del riesgo como del coste. Echemos un vistazo a lo que influirá en la ruta que tomes para tu organización.

Dependiendo de la que escojas, podrás incorporar una serie de servicios a la pila técnica y responder a las amenazas que se presenten en tu compañía.

Te puede interesar: Guía completa de herramientas de gestión de Logs (+tips)

¿Cómo elegir el modelo de detección de amenazas cibernéticas indicado?

Cuando decidas en qué lugar del espectro de la detección y la respuesta a las amenazas te encuentras, ya sea entre "Hazlo tú mismo" o "Gestiónalo", debes tener en cuenta que los factores de la elección funcionan casi como una mesa de mezclas de audio con varios controles deslizantes interdependientes.

Estos deslizadores incluyen factores como:

- Personalización de las funciones.

- Control sobre los procesos.

- Recursos.

- Velocidad de respuesta.

- Apetito de riesgo.

Así pues, cuanto más personalizable quieras que sean tus funciones de detección y respuesta, y cuanto más control sobre los procesos quieras mantener internamente, más recursos necesitarás para mantener una velocidad de respuesta rápida y una mitigación eficaz del riesgo.

Si tus recursos internos son fijos, tu organización tendrá que pensar en el compromiso entre la personalización y el control frente a la velocidad de respuesta.

Se trata de un equilibrio delicado que requiere un examen minucioso de lo que es correcto para tu organización.

Ya sea que estés buscando una solución administrada o para administrar uno, E-dea Networks junto con AT&T Cybersecurity basa la experiencia en gestión de servicios de seguridad.

¿Cómo? Con USM Anywhere (Unified Security Plataform Management®), la herramienta que te ayudará a detectar amenazas desde el primer día, impulsando la eficiencia operativa al ser una plataforma unificada para detectar ataques y riesgos cibernéticos y dar respuesta a incidentes.

Con funciones avanzadas como seguridad proactiva 7x24, monitoreo, orquestación de seguridad y automatización en una solución llave en mano, que puede establecer o escalar rápidamente tu programa de seguridad sin el costo y la complejidad de construirlo tú mismo.

Diseñado para los equipos de seguridad de TI de recursos limitados de hoy, eliminando la necesidad de implementar, integrar y mantener múltiples soluciones puntuales en su centro de datos.

Si buscas una solución gestionada o deseas gestionarla tú mismo, USM Anywhere es para ti.