Las herramientas de gestión de logs son tu centro de vigilancia digital. Supervisan registros de forma continua, identifican brechas de seguridad y mantienen la estabilidad del sistema, alertando sobre amenazas en tiempo real para proteger tu infraestructura TI y garantizar el cumplimiento normativo.

Índice

- ¿Qué es el monitoreo de logs y por qué es vital?

- Gestión y monitoreo de logs en las empresas

- Tipos de eventos a considerar cuando configuras tu administrador de logs

- 5 tips para una buena gestión y monitoreo de logs

- ¿Cómo elegir las mejores herramientas de gestión de registros?

- 4 retos comunes de la gestión de registros

Esto es lo que descubrirás

Descubre la función crítica de las herramientas de gestión de logs y cómo blindan tu seguridad. Explorarás los 5 mejores tips para optimizar tu monitoreo, los eventos clave a vigilar y los 4 retos que una solución moderna debe superar para proteger tu empresa 24/7.

Las herramientas de gestión de logs son fundamentales para la seguridad informática de cualquier entidad. De hecho, se han convertido en una necesidad que ha propiciado el desarrollo de otras herramientas que sirven para la Gestión de Eventos y Seguridad de Información (más conocidos como SIEM).

En este artículo te damos a conocer un poco más sobre cómo funcionan y en qué consisten las herramientas de monitoreo de logs.

Imagina un puesto de observación central en una nave, crucial para detectar peligros inminentes en el horizonte. Esta metáfora se traduce a tu empresa con el monitoreo de logs, el cual vendría siendo tu centro de vigilancia digital. Situándonos en un contexto organizacional, las empresas tienen un centinela electrónico dentro de la mayoría de sus sistemas, encargado del monitoreo de registros y eventos.

Primero lo primero ¿Qué es el monitoreo de logs y por qué es vital?

El monitoreo de logs es el proceso de supervisar continuamente los registros en busca de eventos o patrones específicos para identificar posibles problemas.

Los desarrolladores y DevOps emplean herramientas de supervisión de registros para recopilar, examinar y comprender los datos de rendimiento de la red. La supervisión de registros se utiliza para:

-

Garantizar la estabilidad del sistema.

-

Identificar brechas de seguridad.

-

Realizar un seguimiento de los cambios o actualizaciones de un sistema.

Todos los componentes de la red, incluidos el software y el hardware, producen registros a medida que funcionan. El proceso de monitoreo permite recopilar esta información, alertando a las personas cuando existe un posible problema.

Además, logra:

-

Evaluar los registros recopilados a medida que se van registrando.

-

Agregar archivos de registro y proporcionar alertas o notificaciones para determinados mensajes de registro y eventos.

Lee también: ¿Cómo cumplir con la Circular 007 de la Superintendencia financiera?

Gestión y monitoreo de logs en las empresas

Estos programas de monitoreo supervisan la actividad de la red, inspeccionan los eventos del sistema y almacenan diferentes acciones (por ejemplo, cambiar el nombre de un archivo o abrir una aplicación). Tienen la capacidad de consolidar datos que podrían alertarte sobre una violación de políticas de seguridad.

La mayoría de los sistemas generan registros que incluyen sistemas operativos, firewalls y sistemas de detección de intrusos (IDS). Es importante validar que el registro se encuentre activado en tus sistemas.

Algunas herramientas de monitoreo de logs, aun cuando generan reportes, no proporcionan soluciones de administración de registros de eventos, tampoco permiten correlacionar la información obtenida o almacenarla en el tiempo. Por ello, es muy importante conocer las capacidades de tus sistemas y, de ser necesario, instalar un software de monitoreo de logs de terceros.

No monitorear los registros: el gran error de las organizaciones

Dada la gran cantidad de datos de registro generados por los sistemas, puede resultar muy engorroso revisarlos de forma manual. Por ello, el software de monitoreo facilita esta tarea mediante la aplicación de reglas que automatizan la revisión de estos registros.

Estas herramientas generan alertas en tiempo real, enviadas por diferentes medios, solo para aquellos eventos que puedan representar problemas, violación de políticas o amenazas. Implementar el monitoreo de logs se vuelve esencial, pues puede ayudarte a identificar ataques maliciosos en los sistemas de tu organización.

Tipos de eventos a considerar cuando configuras tu administrador de logs:

No importa cuáles sean los tipos de logs o las herramientas para el monitoreo de logs que trabajes, siempre debes tener presente los siguientes eventos:

-

Inicios de sesión y fallos de inicio de sesión no autorizados.

-

Cambios de contraseña y adición de nuevas cuentas de usuario.

-

Detección de malware o ataques vistos por IDS.

-

Escaneo en firewalls de puertos.

-

Ataques de denegación de servicio.

-

Cambios en la integridad de archivos o valores de registro modificados.

-

Eventos de logueo fuera del horario laboral.

-

Intento de acceso a sistemas por parte de perfiles no autorizados.

También puedes leer: ¿En qué te ayuda un software para la gestión de logs?

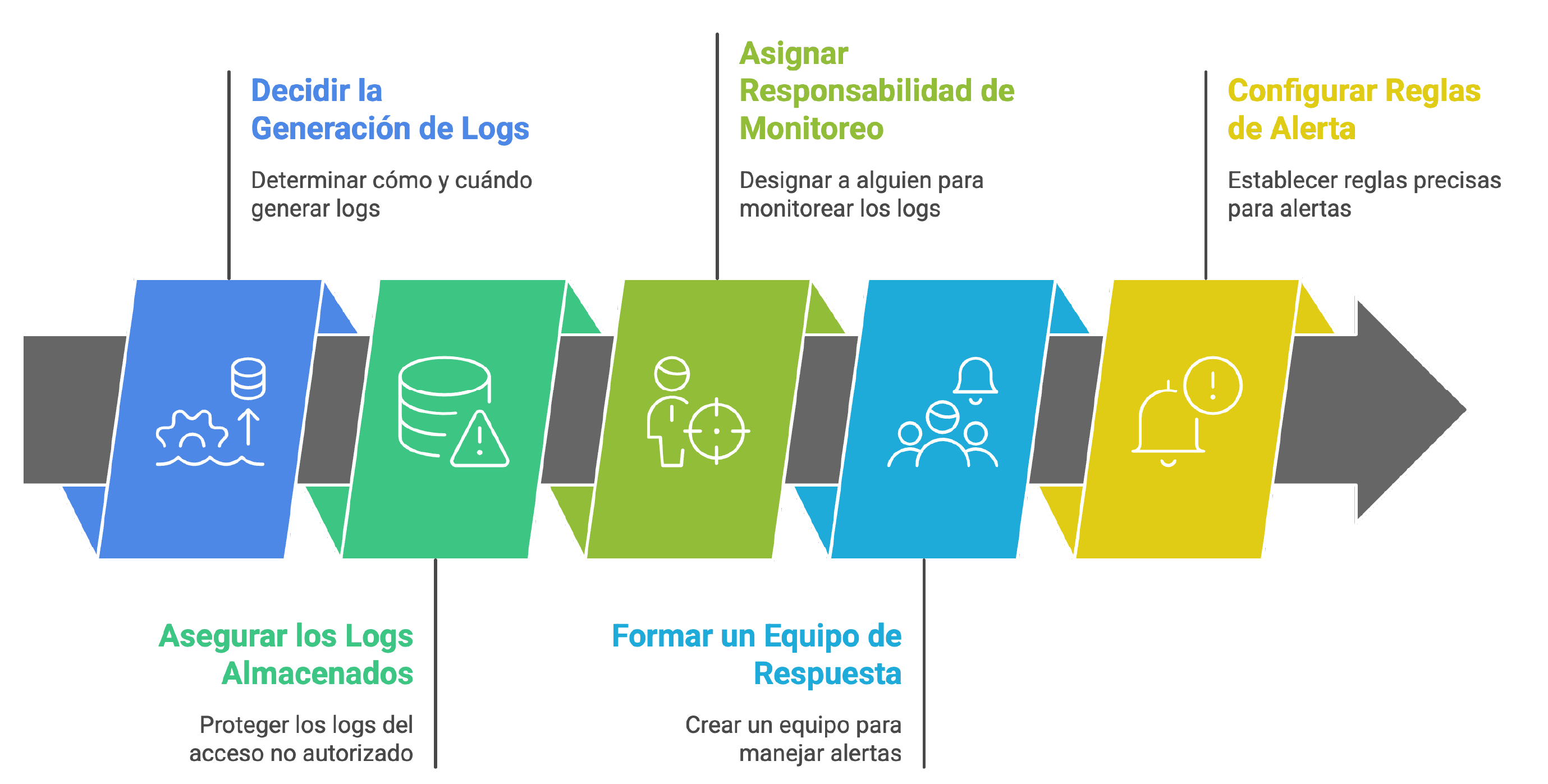

5 tips para una buena gestión y monitoreo de logs:

Para aprovechar las ventajas de la administración de registros y eliminar rápidamente los ataques, comprueba tu estrategia de seguridad y asegúrate de atender estos pasos:

¿Cómo elegir las mejores herramientas de gestión de registros?

Cada empresa puede tener necesidades únicas basadas en el volumen, la escalabilidad, el cumplimiento o la retención de registros. Estos son los aspectos esenciales en los que hay que pensar:

1. Privacidad y cumplimiento

Se refiere a la necesidad de una organización de actuar con cautela al gestionar datos confidenciales. El sistema debe ayudar a la empresa a cumplir los requisitos normativos para la conservación y gestión de los datos (por ejemplo, HIPAA, GDPR, normas locales como la Circular 007).

El sistema debe registrar:

-

Qué datos confidenciales se modifican.

-

Quién ha tenido acceso a qué datos y cuándo.

-

Actualizaciones de software y seguridad.

2. Volumen de registros y retención

Determine el volumen diario, teniendo en cuenta los picos. Decida si sus casos de uso son para la depuración en tiempo real y si debe conservar los registros para el cumplimiento normativo, y durante cuánto tiempo almacenar los datos.

3. Costo y escalabilidad

El costo es importante. El pago por gigas es uno de los usos más adaptables. Aquí tienes una lista útil de comprobación para calcular tus costos operativos: prueba gratuita, seguimiento de gastos de retención, límites para los usuarios y funciones disponibles para cada plan.

Gestión de logs frente a SIEM

Tanto el software de gestión de eventos e información de seguridad (SIEM) como el de gestión de logs utilizan el archivo de registro para mejorar la seguridad. Sin embargo, la diferencia clave es que el sistema SIEM se construye con la seguridad como su función principal (correlación avanzada de eventos), mientras que los sistemas de gestión de logs se utilizan de manera más amplia para gestionar recursos y solucionar problemas de red.

4 retos comunes de la gestión de registros

Una solución de gestión de registros moderna y eficaz debe abordar estos retos fundamentales, impulsados por la explosión de datos y el cambio a la nube:

1. Estandarización

Dado que la gestión de logs extrae datos de muchas fuentes, todos los datos deben consolidarse en un único sistema que siga el mismo formato.

2. Volumen

El volumen extremo de datos que se genera continuamente requiere un enorme esfuerzo para recopilarlos, formatearlos, analizarlos y almacenarlos con eficacia.

3. Latencia

La indexación dentro del archivo de registro puede ser costosa, provocando latencia entre los datos que entran en un sistema y los que se incluyen en los resultados de búsqueda.

4. Elevada carga informática

Cuando se hace manualmente, la gestión de logs es increíblemente lenta y costosa. Las herramientas digitales ayudan a automatizar estas actividades y alivian la carga de los profesionales de TI.

Los análisis y los reportes generados por la herramienta te ayudarán a demostrar el cumplimiento de normas y a actuar oportunamente para mitigar amenazas internas y/o externas.

Enfrentar la avalancha de datos de seguridad no tiene por qué ser una carga manual o incompleta. Contar con una estrategia de gestión de registros que integre análisis en tiempo real y una correlación inteligente de eventos te ofrece una visibilidad completa y centralizada, cumpliendo con las exigencias normativas sin sobrecargar a tu equipo. Al delegar la complejidad del monitoreo en una plataforma robusta y diseñada para la seguridad, obtienes la tranquilidad de saber que cualquier anomalía será identificada y abordada automáticamente, permitiéndote concentrar tus recursos en la innovación y el crecimiento estratégico de tu negocio.