Access Rights Manager (ARM) es una de las herramientas de seguridad informática más efectiva para prevenir fallos de seguridad debido a intrusiones por parte de personas con permisos de acceso no controlados.

De hecho, un informe reciente indica que los incidentes han aumentado significativamente. El 74% de las organizaciones reportan un incremento en los ataques internos en comparación con los años anteriores y 70% de las empresas consideran que las amenazas internas son difíciles de detectar.

Estos ataques no sólo son frecuentes, sino también costosos. El costo promedio de un incidente relacionado con amenazas internas puede llegar a ser de aproximadamente $15.38 millones, destacando la severidad y el impacto financiero de estos incidentes en las empresas. Es por esto que es indispensable mantener la seguridad informática en las organizaciones.

Red, infraestructura, software y bases de datos: un equipo ganador para innovar

¿Qué es un ataque interno y quiénes son los intrusos informáticos?

Como tal, un ataque interno se asocia con la acción de empleados que, malintencionadamente, buscan hacerle daño a la empresa en la que trabajan a través del robo o fuga de información y del sabotaje.

Sin embargo, no siempre se trata de acciones malintencionadas por parte de intrusos informáticos sino de afectaciones a la seguridad por accidentes o actos involuntarios por parte de personas con privilegios de acceso.

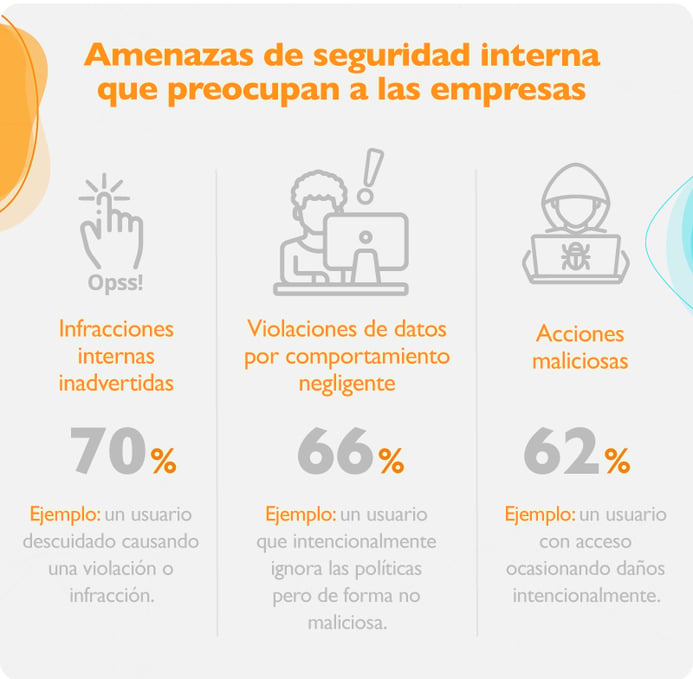

De acuerdo con Cibersecurity Insiders, las organizaciones están más preocupadas por las infracciones internas inadvertidas y las violaciones de datos por comportamiento negligente que por las intenciones maliciosas de los “malos actores” o intrusos.

Fuente: Threat Report 2019

¿Access Rights Manager como herramienta de seguridad informática?

El control de los accesos o el acceso a componentes clave de cada negocio es clave para la seguridad general de las empresas. Esto implica controlar a través de programas para seguridad informática, el acceso a directorios, bases de datos, archivos de servidor, aplicaciones de negocio, aplicaciones en la nube, sistemas y datos sensibles de uso no autorizado, mal uso, divulgación, destrucción o modificación.

Con Access Rights Manager, puedes administrar y auditar los permisos de acceso en toda su infraestructura tecnológica como la perfecta herramientas de seguridad informática.

¿Qué son NOC y SOC? Conoce las diferencias y por qué necesitas ambos

¿Características de Access Rights Manager como sistema de detección de intrusos?

Las herramientas de seguridad informática tienen excepcionales formas de tratarse cuando hablamos de ataques, sean internos o externos.

- Monitoreo y Active Directory: para conocer los cambios realizados, quién los ha realizado y en qué momento

- Análisis de permisos de usuario: ayuda a proteger contra amenazas a la seguridad interna a través del estudio de los privilegios de acceso de usuarios a diferentes destinos.

- Monitoreo de Microsoft Exchange: rastrea cambios en bandejas de entrada, carpetas, calendarios y carpetas públicas.

- Aprovisionamiento y administración de usuarios: configura nuevas cuentas de usuario y permite administrarlas a través de plantillas definidas.

- Auditorías para uso compartido de archivos Windows.

- Monitoreo y administración del acceso de SharePoint.

Conoce más sobre Access Rights Manager de Solarwinds, administra permisos de usuario y aumenta la seguridad y productividad de tu infraestructura TI.